Сперва представлюсь: я энтузиаст кибербезопасности и начинающий багхантер (bug hunter — “охотник за багами”, или белый хакер, легально исследующий дефекты в работе ПО и ИТ-сетей). В настоящее время занимаюсь багхантингом — поиском уязвимостей для обеспечения ИТ-безопасности.

Предлагаю полное руководство по проведению интернет-разведки с использованием единственного инструмента. Сегодня мало внимания уделяется обнаружению рисков ИТ-безопасности, которое бы могло значительно сократить количество багов и дубликатов. Однако после прочтения этой статьи вы будете иметь полное представление об интернет-разведке.

Введение

Прежде всего, выясним, что такое интернет-разведка.

Интернет-разведка — первый этап исследования уязвимостей. Он включает поиск и сбор информации о целевых объектах. Сюда входит такая информация, как персональные данные сотрудников компании, их адреса электронной почты, домены, субдомены, сертификаты, серверы имен и т. д.

Чтобы повысить шансы обнаружения уязвимостей, необходимо четко понимать, что такое RECON. Это станет существенным толчком в вашей “охоте за багами”.

Теперь, выяснив, что такое анализ рисков ИТ-безопасности и в чем его важность, перейдем к практической части.

Netlas.io

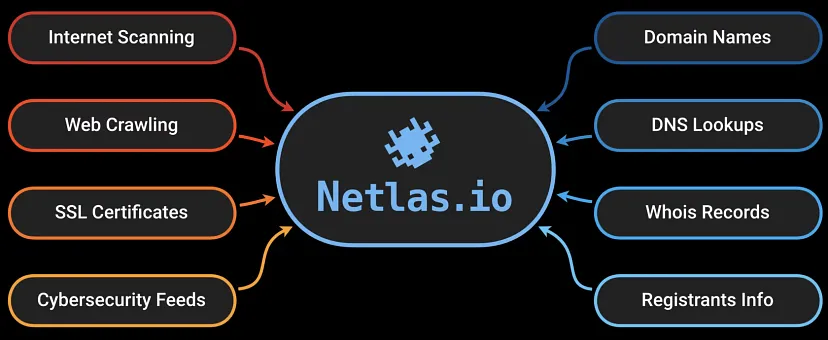

Netlas — инструмент, который мы будем использовать для выполнения процедуры RECON. Netlas.io — интеллектуальная платформа с открытым исходным кодом, которая помогает находить, исследовать и мониторить любые онлайн-активы, включая веб-приложения или IoT-устройства. Она позволяет проводить процесс обнаружения уязвимостей быстро и эффективно.

Некоторые функции Netlas платные, но большинство бесплатны. Подробнее о Netlas можно узнать здесь.

Netlas.io может выполнять различные функции и виды сканирования, которые очень важны для обнаружения уязвимостей:

- сбор информации об IP/домене;

- исследование сайтов и веб-приложений, IoT-устройств и других онлайн-активов;

- тесты на проникновение и задания по отлову багов (этап интернет-разведки);

- управление поверхностью атаки;

- обнаружение теневых ИТ и фишинговых доменов;

- поиск доменов, субдоменов, сертификатов и технологий.

Интернет-разведка с использованием Netlas.io

Интернет-разведка с помощью Netlas.io — довольно простая процедура. Даже начинающий багхантер сможет легко с ней справиться. Netlas предлагает простой в использовании графический интерфейс, доступный как для профессионалов, так и для новичков. Получить доступ к приложению Netlas можно здесь.

Инструмент для выявления поверхности атаки

Для начала разберемся, что такое поверхность атаки.

Поверхность атаки — общее количество уязвимостей в системе. Это все слабые места, которые хакер может использовать для проникновения в систему и получения информации.

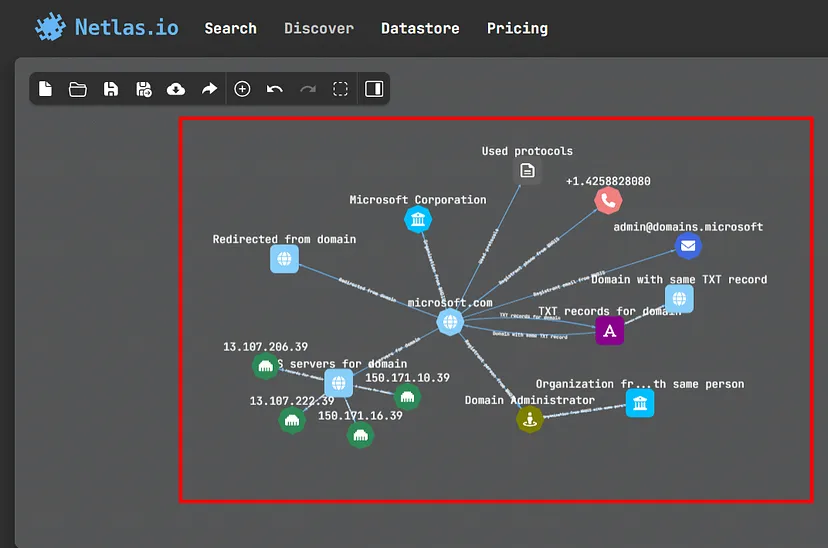

Netlas — это современный интеллектуальный инструмент для выявления поверхности атаки конкретной организации. Вы можете включить интересующие вас объекты в качестве узлов, а затем выполнить индивидуальный поиск по каждому из них, используя данные Netlas. Инструмент автономно установит связи между объектами и включит их в список.

Этот инструмент очень полезен для интернет-разведки, так как дает общее представление о целевых объектах и точках, где можно атаковать и проводить тесты на проникновение.

Ознакомиться с документацией Netlas по инструменту для выявления поверхности атак (Attack Surface Discovery Tool) можно здесь.

Выявление поверхности атаки в Netlas.io

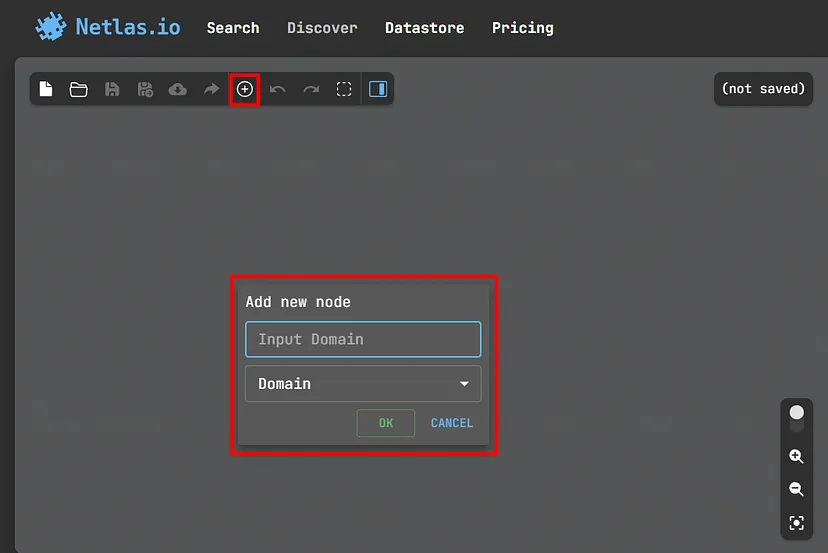

Выявить поверхность атаки в Netlas довольно просто — достаточно выполнить несколько шагов, и поверхность атаки будет обнаружена.

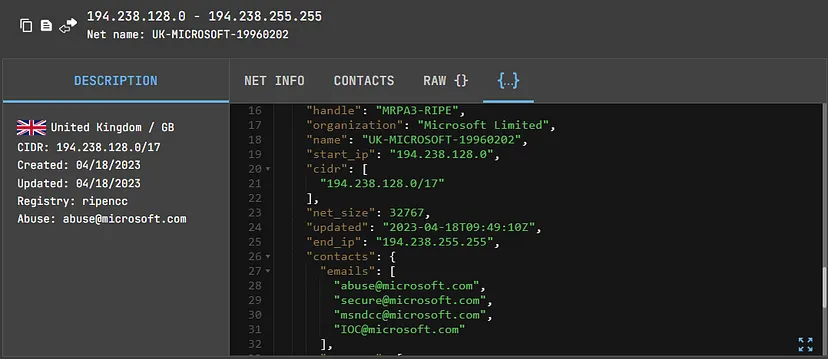

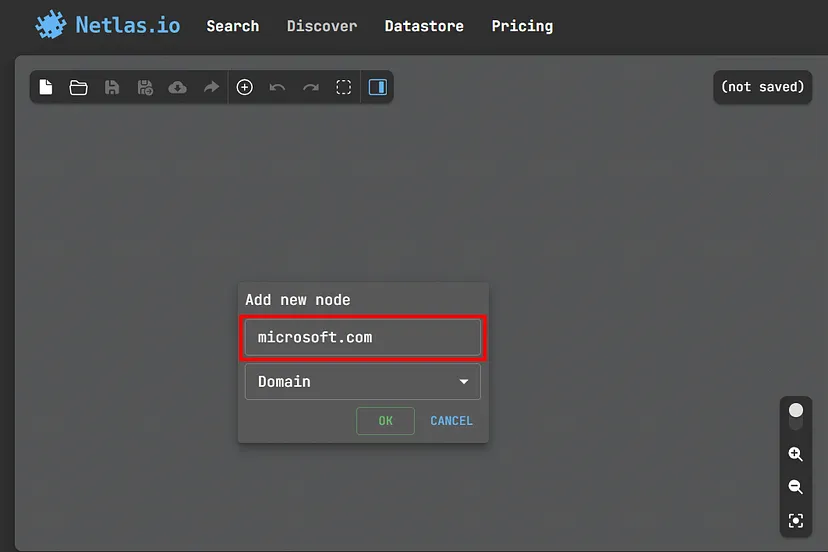

Сначала нужно создать новый узел и объект в нем. В Netlas существуют различные типы объектов, включая IP-адрес, домен, адрес, TXT-запись в DNS, телефон, организацию, электронную почту, ASN, JARM, диапазон IP-адресов, персону, иконку сайта, текст, AS-имя и сетевое имя.

После создания нового узла выберите объект и введите его.

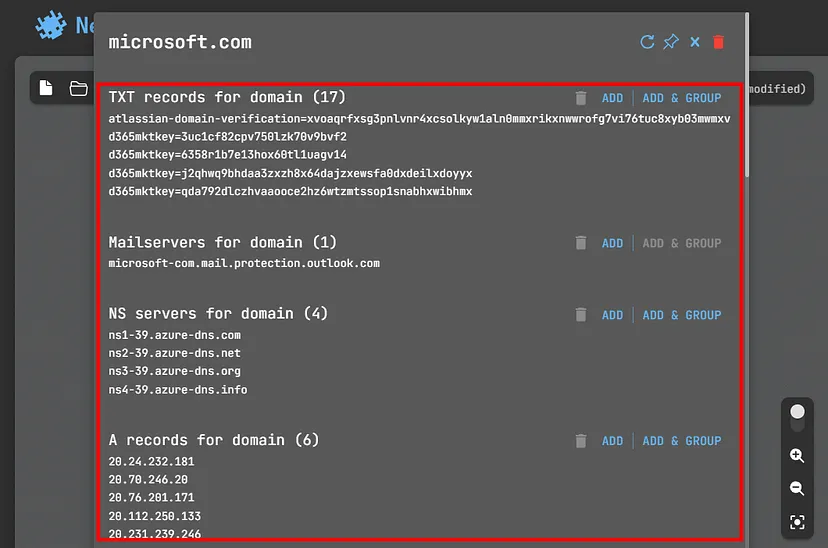

Теперь, когда объект создан, щелкните на нем, и Netlas начнет поиск и выведет результаты.

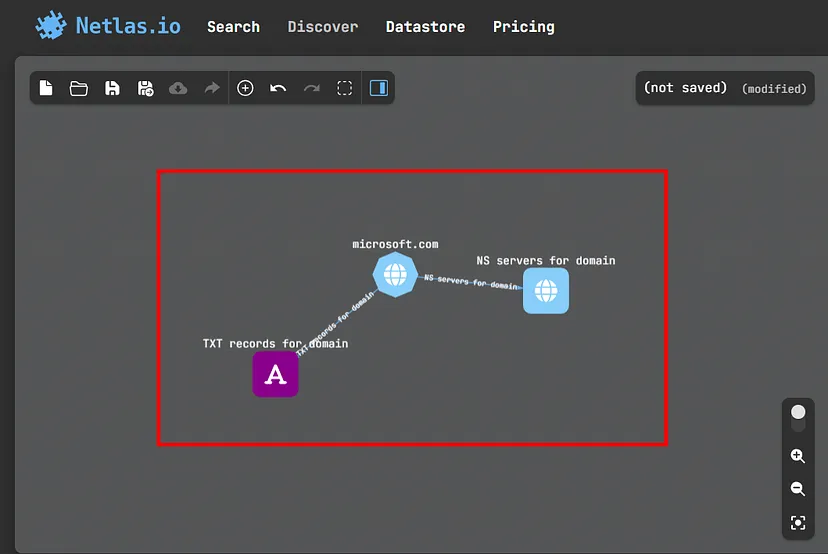

Можете добавить эти результаты, нажав кнопку Add (добавить) или Add & Group (добавить и сгруппировать).

После добавления и группировки нескольких результатов появится поверхность атаки (в данном случае для Microsoft).

Можно также выполнять другие функции по отношению к узлам, например исключение, которое позволяет исключить определенный узел из поверхности атаки, но сохранить его в графе.

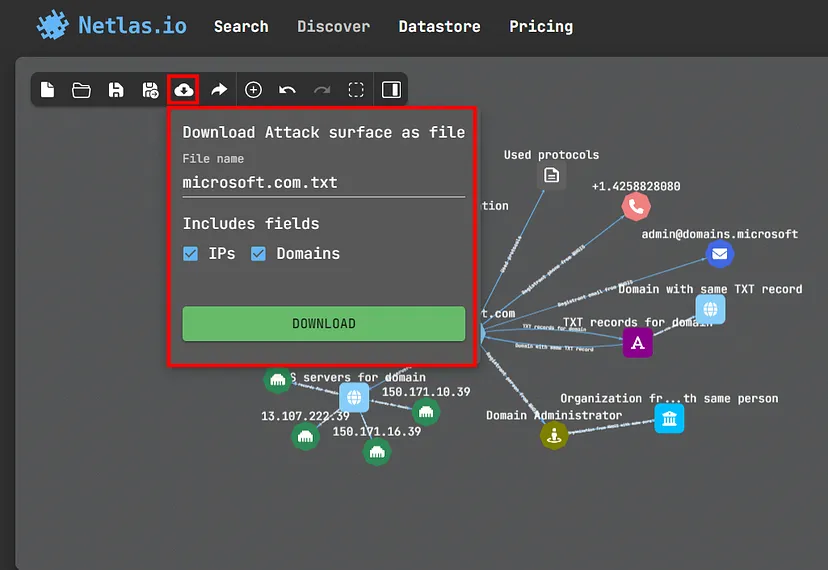

Кроме того, можно загрузить поверхность атаки для дальнейшего использования и интеграции этих данных в другие инструменты, такие как Nmap.

Поиск базовой информации о домене

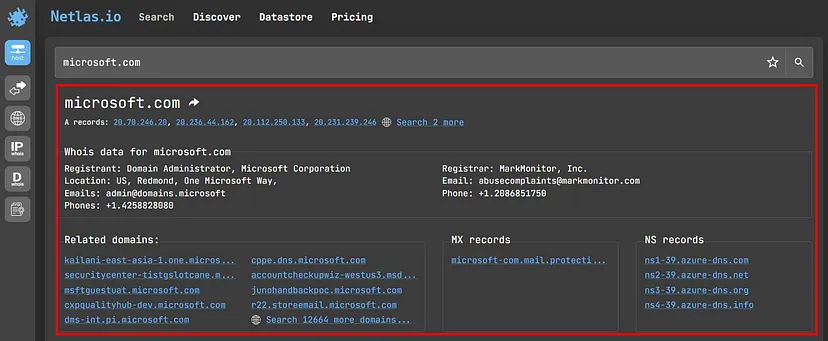

Введя целевой домен во вкладке Host, можно найти такую базовую информацию, как регистрант, местоположение, регистратор, электронная почта, телефон, открытые порты и программное обеспечение домена. Вкладки находятся в верхней левой части интерфейса. Подробнее об информации об IP/домене в Netlas читайте здесь.

Поиск адресов электронной почты организации

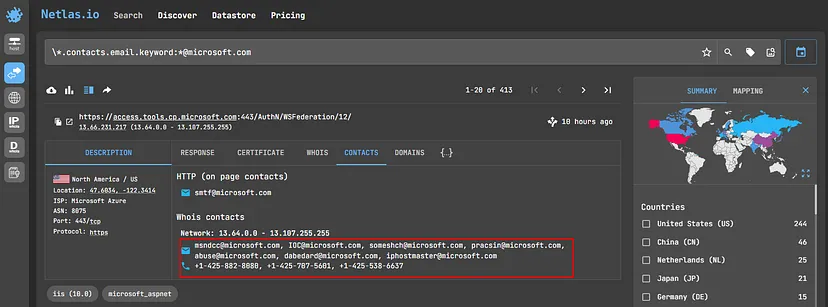

Можно найти все электронные адреса организации или ее сотрудников, используя приведенную ниже команду во вкладке Response Search. Это поможет связаться с сотрудниками компании при обнаружении уязвимости или ошибки на ее сайте или в API.

\*.contacts.email.keyword:*@target.com

Поиск данных об организации

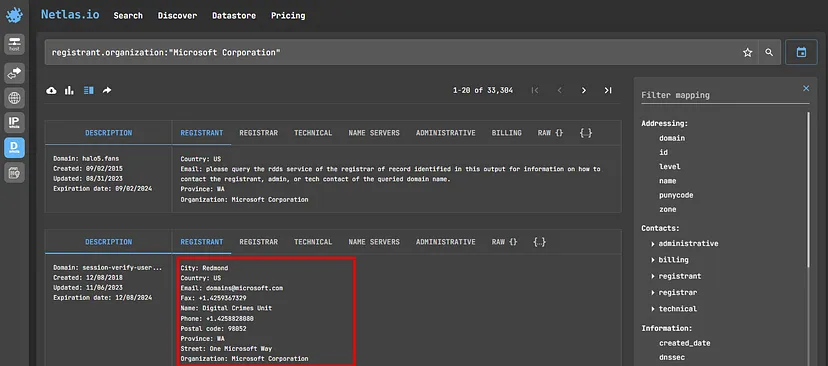

Можно найти все данные о конкретной организации, такие как город, страна, факс, почтовый индекс, область/провинция и улица, используя приведенную ниже команду во вкладке Domain WHOIS. Подробнее о вкладке Domain WHOIS читайте здесь.

registrant.organization:"Organization"

Поиск субдоменов

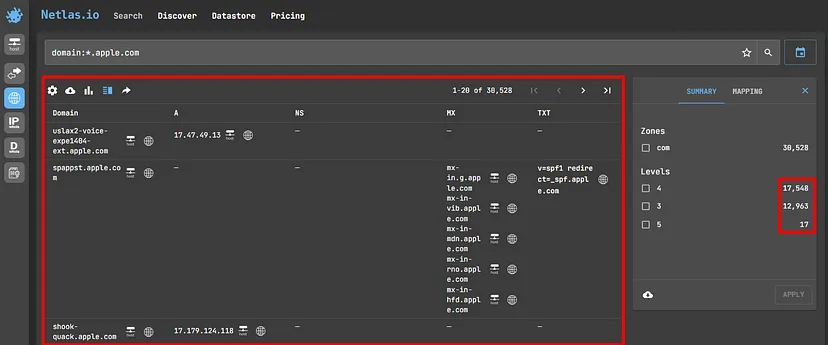

Можно найти все субдомены, относящиеся к организации, используя приведенную ниже команду во вкладке DNS Search. Это поможет ознакомиться с другими услугами, которые предоставляет целевой объект.

domain:*.target.com

Примечательной особенностью Netlas является предоставление с субдоменами других данных, таких как IP-адрес и MX Record. Это облегчает багхантеру получение представления о домене.

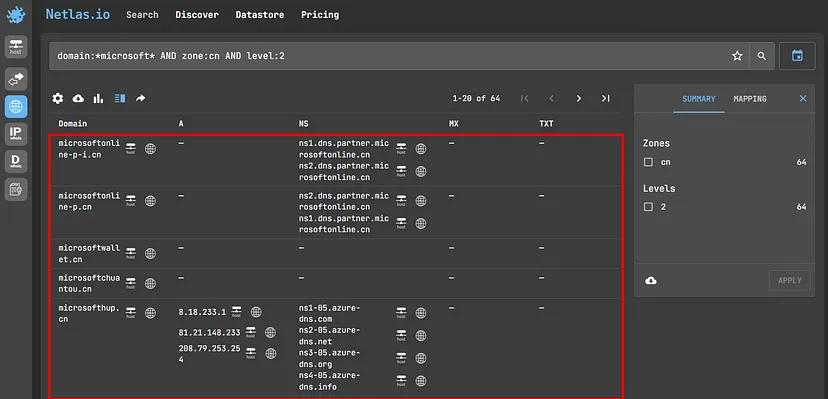

Расширенный поиск доменов, связанных с организацией

Искать все домены, связанные с организацией, можно с определенным расширением (.co, .edu, .com, .tk, .co), используя этот параметр во вкладке DNS Search. Это также поможет организации выявить и остановить фишинговые ссылки, направленные против нее.

domain:*target* AND zone:extension AND level:2

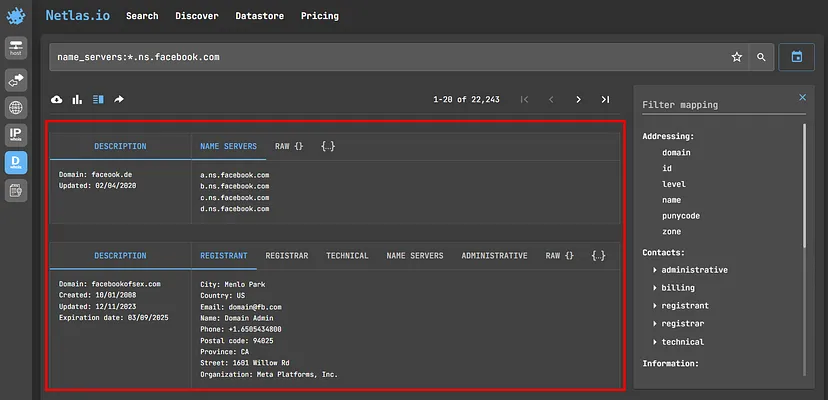

Поиск серверов имен

Можно найти серверы имен определенного домена, используя нижеприведенную команду во вкладке Domain WHOIS Search. Эта команда найдет все серверы имен, связанные с указанным доменом, что в конечном итоге поможет в багхантинге.

name_servers:*.ns.target.com

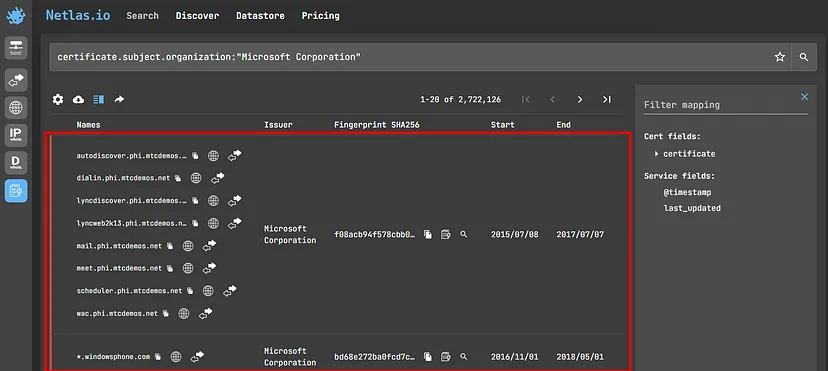

Поиск SSL-сертификатов

Можно найти все SSL-сертификаты, выданные конкретной организации, используя приведенную ниже команду во вкладке Certificates Search. Эта команда позволит найти все SSL-сертификаты и их детали, что поможет лучше изучить целевой объект и получить больше информации о нем. Подробнее о поиске SSL-сертификатов в Netlas читайте здесь.

certificate.subject.organization:"Target Organization"

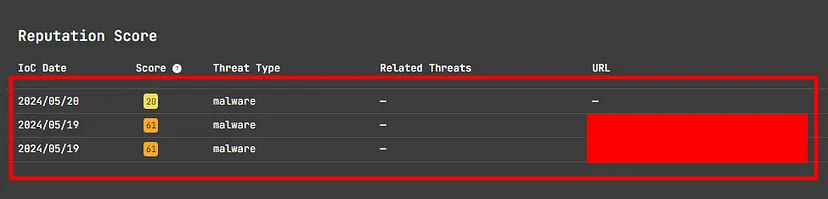

Репутационный балл IP-адреса или домена

Одна из удивительных функций Netlas — Reputation Score (репутационный балл). С ее помощью можно получить информацию о том, надежно ли защищен конкретный домен или IP-адрес либо он подвергался утечке данных или являлся мишенью киберугрозы.

Получить репутационный балл конкретного домена или IP-адреса можно во вкладке IP/Domain info.

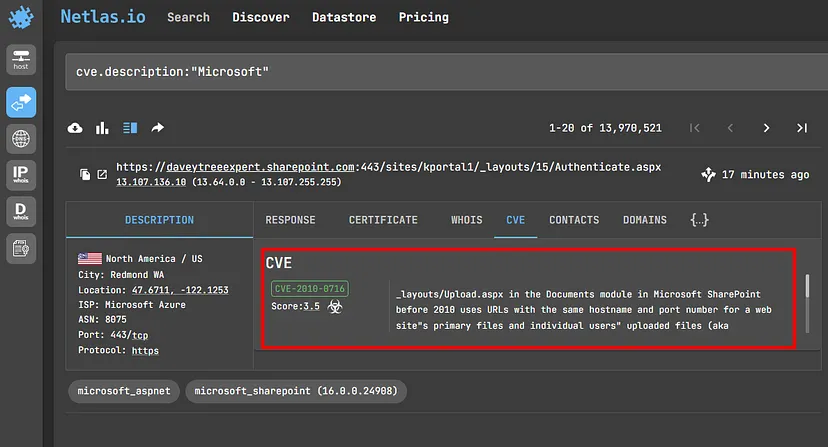

Изучение CVE, найденных в приложении организации

Можно изучить все перечни уязвимостей и рисков (CVE), найденные в целевом приложении, используя приведенную ниже команду во вкладке Responses Search. Изучение CVE поможет узнать о предыдущих ошибках и уязвимостях, найденных в исследуемом приложении.

cve.description:"Target's Name"

Заключение

Netlas — инструмент, который помогает проводить интернет-разведку. Простой в использовании графический интерфейс делает его замечательным инструментом как для новичков, так и для профессионалов.

Изучить больше возможностей Netlas.io можно здесь.

Читайте также:

- Как автоанализ кода с помощью ИИ повышает безопасность приложений

- Безопасность Node.js в продакшене: экспертные рекомендации для разработчиков

- Подстановка учетных данных 2.0: использование прокси-серверов и GUI-инструментов, обход CAPTCHA и системы безопасности Cloudflare

Читайте нас в Telegram, VK и Дзен

Перевод статьи an0nbil: The only recon methodology you need to know