Добро пожаловать в новую эру кибератак, в которой хакеры вывели подстановку учетных данных (credential stuffing) на новый уровень. Сегодня стали нормой использование прокси-серверов и GUI-инструментов, а также обход CAPTCHA и системы безопасности Cloudflare. Прошли времена простых атак методом грубой силы — теперь хакеры имеют доступ к передовым методикам, которые автоматизируют процесс и увеличивают шансы на успех.

В этой статье мы глубоко погрузимся в процесс подстановки учетных данных 2.0, чтобы понять, как инструменты позволяют киберпреступникам проникать даже в самые защищенные системы. Приготовьтесь к путешествию в темный мир высокотехнологичного хакерства.

Использование прокси-серверов

Прокси-серверы играют важную роль в атаках с подстановкой учетных данных, поскольку позволяют злоумышленникам скрывать свой IP-адрес и местоположение при выполнении запросов. Это затрудняет отслеживание целевой организацией источника атаки и блокировку IP-адреса.

При использовании прокси-сервера злоумышленник может чередовать различные IP-адреса и местоположения, что затрудняет обнаружение и блокирование атаки целевой организацией. Это позволяет хакеру продолжать подставлять различные учетные данные для входа в систему.

Прокси-серверы также позволяют злоумышленникам проводить распределенные атаки, когда они могут использовать несколько IP-адресов и местоположений для доступа к целевому сайту или сервису. Благодаря этому у хакеров появляется большое количество учетных данных одновременно, что повышает вероятность подбора действительных.

Кроме того, злоумышленники могут использовать прокси-сервер для анонимизации себя. Таким образом, целевая организация не сможет отследить начало атаки и при необходимости принять законные меры.

Важно также отметить, что прокси-провайдеры могут предлагать особый тип услуг, называемый “ротационные прокси-серверы” (“rotating proxies”). Такой тип прокси-сервера автоматически меняет IP-адрес при отправке запроса. Это распространенная техника, используемая хакерами для уклонения от обнаружения.

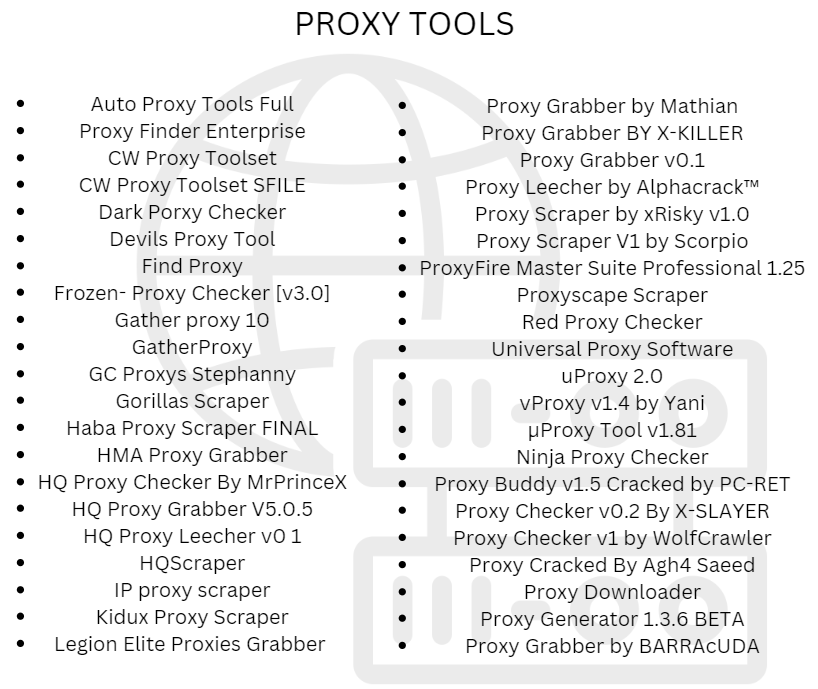

Есть несколько способов получить прокси-серверы.

- Приобрести у прокси-провайдера. Множество компаний продают прокси-серверы на условиях ежемесячной и ежегодной подписки. Эти прокси-серверы обычно предлагают высокое качество и дополнительные функции, такие как анонимность и поддержка различных протоколов.

- Получить из интернета с помощью скрейпинга. Можно использовать скрипт или программу для скрейпинга общедоступных списков прокси с таких сайтов, как Sslproxies.org и Free-proxy-list.net.

- Использовать бесплатный прокси-сервер. В интернете есть много бесплатных прокси-серверов, но они могут оказаться не такими надежными и безопасными, как платные прокси-серверы.

Чтобы использовать прокси-сервер при выполнении запроса в Python, можно воспользоваться библиотекой requests и передать информацию о прокси-сервере в качестве параметра в запросе.

Вот пример использования прокси-сервера в GET-запросе:

import requests

proxy = {

'http': 'http://proxy.example.com:8080',

'https': 'https://proxy.example.com:8080',

}

response = requests.get('http://example.com', proxies=proxy)

print(response.text)

Чтобы предотвратить или смягчить последствия атак с подстановкой учетных данных, организациям следует применять передовые меры безопасности, такие как многофакторная аутентификация, ограничение скорости и блокировка IP-адресов. Кроме того, они должны мониторить логи и сетевой трафик на предмет любой подозрительной активности и использовать такие инструменты, как системы обнаружения вторжений и файрволы для фиксирования и блокировки вредоносного трафика.

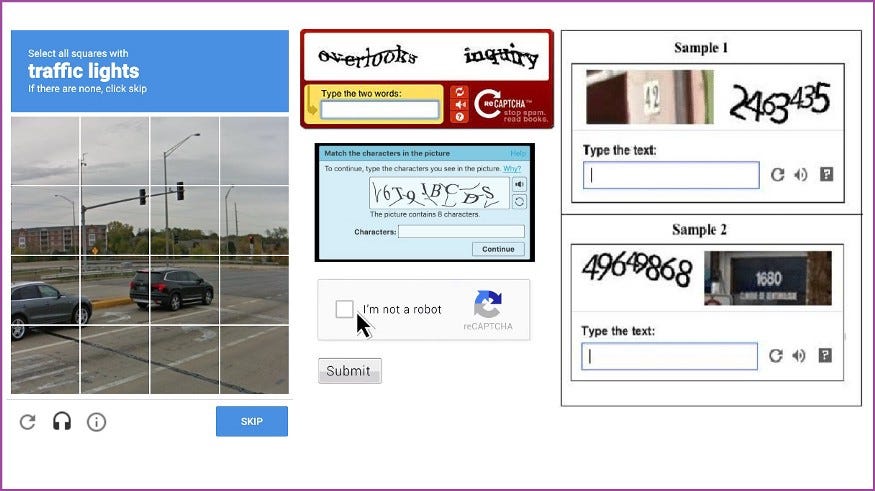

Обход CAPTCHA

CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart , полностью автоматизированный публичный тест Тьюринга для различения компьютеров и людей) — это мера безопасности, предназначенная для предотвращения доступа автоматизированных ботов к сайту или сервису.

В атаках с подстановкой учетных данных злоумышленники часто прибегают к помощи автоматизированных ботов для проверки большого количества учетных данных за короткий промежуток времени. Обходя CAPTCHA, хакер может продолжать использовать такого бота без перерыва, что повышает вероятность того, что он найдет действительные учетные данные.

Существует несколько способов обойти CAPTCHA, в том числе использование алгоритмов машинного обучения, программ оптического распознавания символов (OCR), а также услуг, предоставляемых людьми или сторонними провайдерами. Эти методы могут применяться для обхода как простых, так и сложных систем CAPTCHA.

К сторонним провайдерам таких услуг относятся:

- 2Captcha;

- Anti-Captcha;

- Deathbycaptcha.

Примечание. Важно отметить, что использование этих сервисов для обхода CAPTCHA является незаконным в некоторых странах, и организации должны принять юридические меры, если подозревают, что кто-то прибегает к такому способу для атаки на их сервис.

Для борьбы с этим типом атак организациям следует внедрять более продвинутые формы CAPTCHA, такие как невидимая reCAPTCHA, hCaptcha и ИИ-инструменты для обнаружения бот-трафика. Кроме того, организациям необходимо отслеживать логи и сетевой трафик на предмет подозрительной активности и принимать меры при обнаружении попыток обойти систему CAPTCHA.

Обход системы безопасности Cloudflare

Cloudflare — это служба безопасности, которая помогает защитить сайты от онлайн-угроз, таких как хакеры и боты. Она работает, располагаясь перед сайтом и действуя как барьер или “щит”, блокирующий вредоносный трафик и открывающий доступ к сайту легитимным посетителям.

Cloudflare использует различные меры безопасности для защиты сайтов. Вот несколько их них.

- Файрвол, который блокирует известные вредоносные IP-адреса и ботов.

- DDoS-защита, обнаруживающая и блокирующая распределенные атаки типа “отказ в обслуживании”.

- SSL/TLS-шифрование (шифрование данных при их передаче между сайтом и браузером посетителя), которое позволяет сохранить конфиденциальную информацию, например пароли и номера кредитных карт.

Проще говоря, Cloudflare — это сервис, который помогает обеспечить безопасность сайта, блокируя недобросовестных пользователей и сохраняя важную информацию в безопасности.

Один из способов обойти такую защиту — техника под названием “обход Cloudflare”. Она заключается в определении IP-адреса сервера, стоящего за Cloudflare, и последующем установлении прямого соединения с этим сервером. Это можно сделать с помощью таких инструментов, как Censys, Shodan и CloudFail.

Другой способ заключается в использовании техники под названием “распознавание Cloudflare”. Она предполагает использование скрипта или инструмента для автоматического определения IP-адреса сервера, стоящего за Cloudflare. Это можно сделать с помощью таких инструментов, как Cloudflare Resolver, Cloudflare и Cloudflare Resolver API.

Кроме того, злоумышленники могут использовать подмену IP-адреса, которая заключается в подделке IP-адреса клиента, чтобы обойти защиту Cloudflare.

Благодаря обходу системы безопасности Cloudflare киберпреступники могут получить доступ к серверу, минуя уровень защиты, что позволит им провести атаку с подстановкой учетных данных или запустить DDoS-атаку.

Важно отметить, что обход системы безопасности Cloudflare является незаконным в некоторых странах, и организациям необходимо принять юридические меры, если они подозревают, что кто-то использует такие методы для атаки на их сервис.

Для борьбы с этим типом атак организациям следует использовать передовые меры безопасности, такие как многофакторная аутентификация, ограничение скорости и блокировка IP-адресов. Кроме того, стоит отслеживать логи и сетевой трафик на предмет любой подозрительной активности.

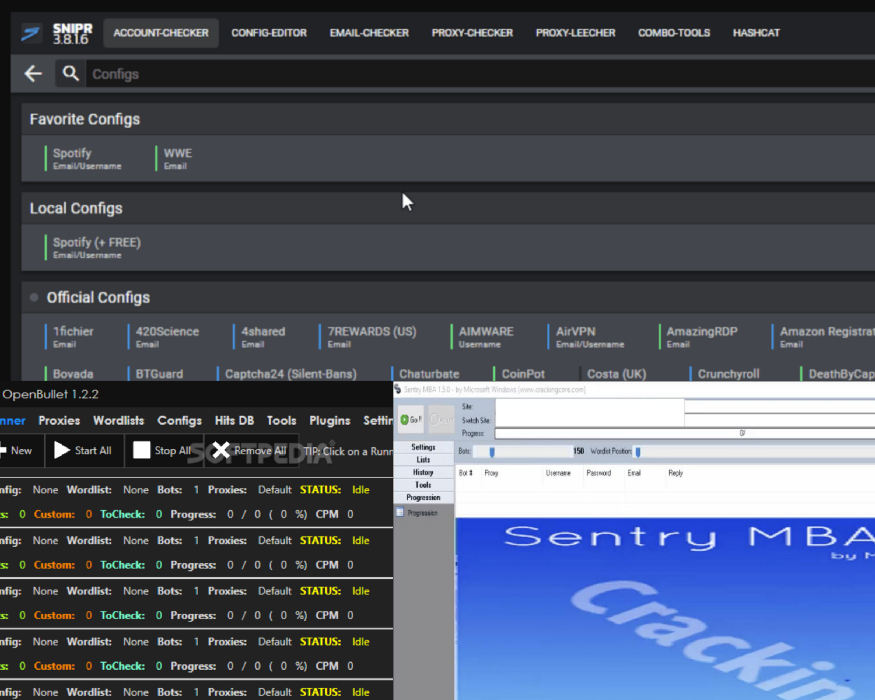

GUI-инструменты

Подстановку учетных данных — метод кибератаки, который заключается в использовании списка украденных учетных данных для получения несанкционированного доступа к нескольким учетным записям — стало совершать гораздо проще благодаря инструментам GUI (Graphical User Interface, графический интерфейс пользователя).

Эти инструменты, автоматизирующие процесс, продаются в даркнете. Они оснащены такими функциями, как загрузка комбинаций имен пользователей и паролей, фильтрация результатов. Некоторые из них обладают расширенными возможностями, такими как многопоточность и поддержка анонимных прокси.

Но имейте в виду: использование этих инструментов незаконно и может привести к серьезным последствиям. Далее рассмотрим наиболее популярные GUI-инструменты для подбора учетных данных, такие как OpenBullet, Storm и Sentry MBA, и узнаем, почему всегда лучше оставаться на стороне закона и применять этичные методы.

Есть также ряд GUI-инструментов, которые были разработаны хакерами для автоматизации процесса выполнения запросов.

Эти инструменты обычно продаются в даркнете, и их использование является незаконным. Они могут обладать следующими функциями.

- Загрузка комбинаций — загрузка списка комбинаций имен пользователей и паролей для использования во время атаки.

- Фильтрация — возможность фильтровать результаты атаки по успешным и неуспешным попыткам входа, а также по freemium- и premium-аккаунтам.

- Дополнительные возможности: многопоточность, которая позволяет одновременно выполнять несколько попыток входа в систему, и поддержка прокси для использования анонимных прокси-серверов с целью маскировки личности атакующего.

К GUI-инструментам, которые обычно используются для этого типа атак, относятся:

- OpenBullet;

- Storm;

- Sentry MBA;

- BlackWidow;

- SNIPR;

- BlackBullet;

- CredCrack.

Внимание: использование этих инструментов не является законным и этичным. Будучи уличенными в их использовании, вы можете столкнуться с серьезными юридическими последствиями. Всегда лучше использовать законные и этичные способы.

Заключение

Следует отметить, что эволюция подстановки учетных данных привела к появлению новых проблем в сфере онлайн-безопасности. Использование прокси-серверов, обход CAPTCHA и системы безопасности Cloudflare усложнило борьбу с онлайн-угрозами. Однако при наличии необходимых знаний, инструментов и мер безопасности все же можно защитить себя от высокотехнологичных кибератак.

Позаботьтесь о надежности и уникальности своих паролей: никогда не используйте один и тот же для нескольких учетных записей.

Читайте также:

- Как сымитировать UDP-флуд у себя на компьютере

- 8 умных способов сохранять цифровую приватность

- Важнейшие инструменты и технологии для разработки под Web 3.0

Читайте нас в Telegram, VK и Дзен

Перевод статьи Two Techie Vibes: Credential Stuffing 2.0: The Use of Proxies, CAPTCHA Bypassing, CloudFlare Security, and GUI Tools

![[C++] часть 1: многопоточность, конкурентность и параллелизм: ОСНОВЫ CPP](https://nuancesprog.ru/wp-content/uploads/2019/11/0_OWdKXgfpUkqsttH8-1-100x70.jpg)